Bu yazıda sistem yöneticilerinin büyük sorunlarından birkaçına cevap bulmaya çalışacağız. Temel amacı LAN yapılarında en yüksek fiziki güvenliği sağlamak olan bu yazı aynı zamanda bir kaç sorununa da çözüm yolu sunmaktadır.

Hedeflerimizi şu şekilde belirledik;

1. Uygun maliyet,

2. LAN yapısında 802.1x PEAP yapısı ile kolay kurulabilir Switch Port ve WIFI güvenliği sağlamak,

3. Kuruluş personelinin, şirkete ait diğer ofislerde bulunması durumlarında kablolu veya kablosuz bağlantıları kolay ve güvenli bir şekilde sağlaması,

4. Kuruluşa bir personel başladığında bu personelin yapıya kolayca adapte edilebilmesi veya ayrılan personelin sistemden kolayca çıkartılabilmesi ve sistem kaynaklarının kapatılması.

5. 5651 Sayılı yasa gereğince gerekli olan kayıtların asıl kişiyi doğrulayacak şekilde toplanabilir hale getirilmesi.

Hedeflerimizden yola çıkarsak, hedef bazında bir kullanıcının kablolu, kablosuz yapılarda tanımlanması gerekmektedir. Bu işlem için bir çok farklı yol olsa da ya çok zahmetli ya da yönetmesi zordur. Örnek olarak bu işlemleri MAC access listeleri oluşturarak yapabiliriz fakat her cihaza bunları girmek her değişiklikte yeniden konfigürasyon yapmak zordur. Kaldı ki çoklu ofis yapısında çalışıyorsanız bu daha ayrı bir problem. Kablolu yapılar için MAC bazlı VLAN yapmak AP ler için merkezi kontrolcü ile WiFi şifresini her seferinde değiştirmek ayrı bir çözüm. Bu yazıda temel amaç tek bir noktada yapılacak bir ayar ve tutulacak tek kaynak ile bu işlemi çözmektir.

Yapıda cihazlar arasında kullanılacak olan haberleşme protokolü RADIUS olup, kullanıcıların kendisini sisteme tanıtması için PEAP yapısı kullanılacaktır. Bu yapıda karmaşayı önlemek sürekli devirdaime dönüşen sertifika işi yerine kullanıcıları sisteme sertifika yerine kullanıcı adı ve şifresi ile tanıtması sağlanarak self servis bir yapı ile bir kullanıcı kaynağından tüm işlemler yürütülecektir. Bu yapının tamamında DrayTek markasına ait cihazlar kullanılacaktır. RADIUS sunucu olarak DrayTek router cihazları kullanılacaktır. Bu nedenle herhangi bir dış kaynağa ya da sunucuya ihtiyaç olmayacaktır.

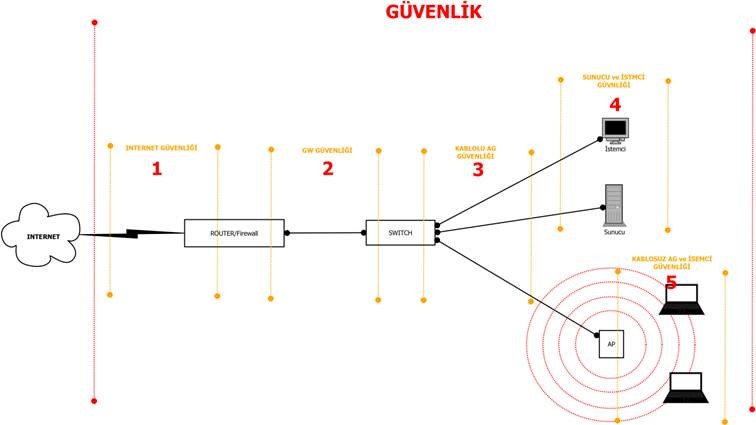

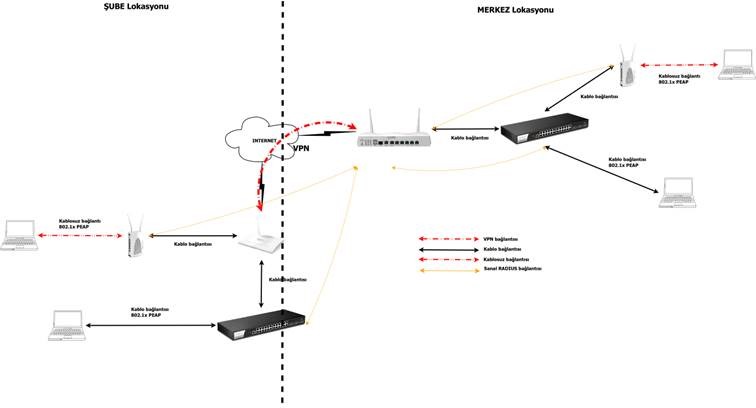

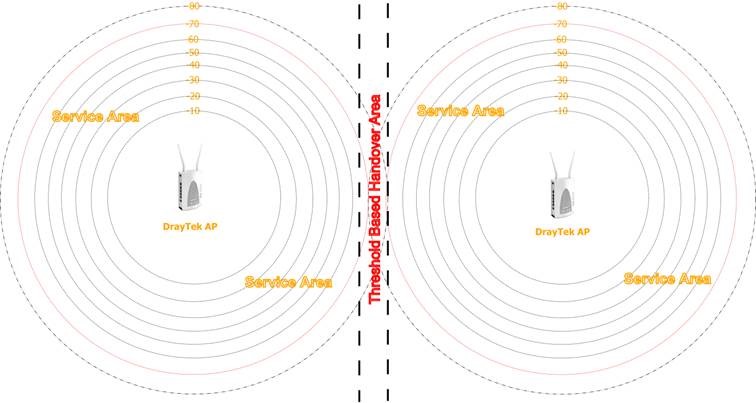

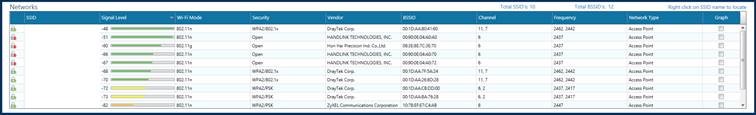

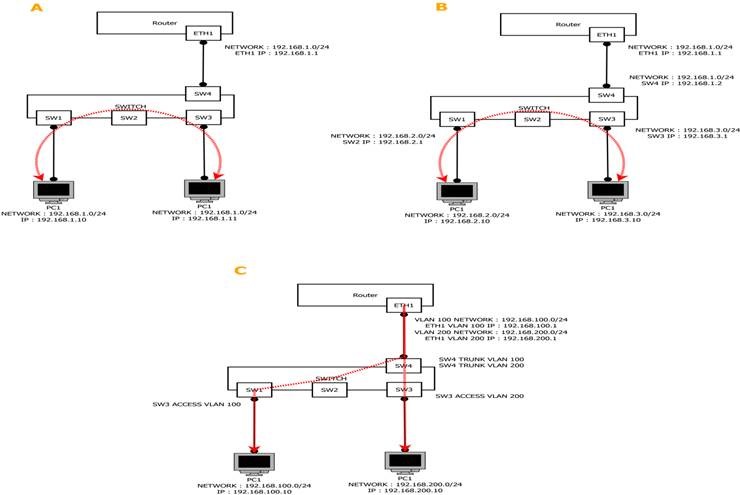

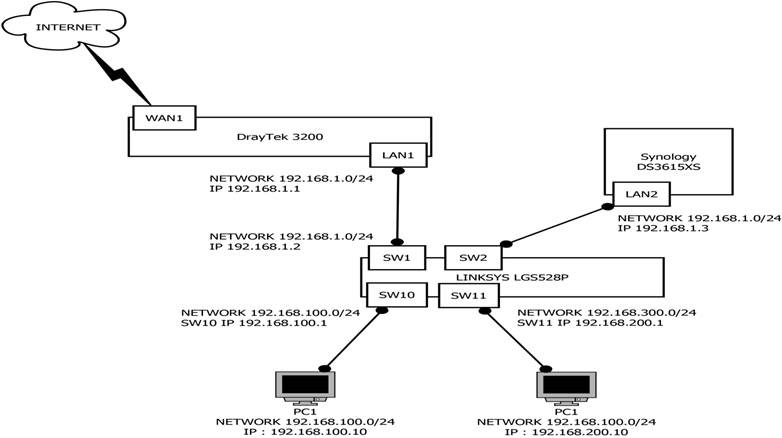

Resim 1

Resim1 de görülen yapıda iki lokasyon bulunmaktadır. Burada şube lokasyonu istenildiği kadar arttırılabilir. Merkez yapıda DrayTek 2860 modeli RADIUS sunucu ve kullanıcı veritabanı olarak görev yapmaktadır. Ayrıca VPN ile gelen tüm uç noktalar için gerekli görülürse HTTP/HTTPS Proxy olarak işlem yaparak internet çıkışlarında kullanıcı adı doğrulaması yapmasını da sağlayabilir. Switch yapısında DrayTek G2260 modeli kullanılmıştır. Bu model bir çok güvenlik ve sistem özelliği yanında 802.1x yapısında PEAP ile çalışabilmesinden dolayı seçilmiştir. AP olarak kullanılan model DrayTek AP902 modelidir, fakat herhangi bir AP modeli kullanılabilir tüm modeller 802.1x PEAP desteği ve radius sunucu desteği sumaktadır. Yapıda kullanılan DrayTek 2860 modeli istenilirse AP ve Switch yapıları için merkezi kontrol cihazı olarak da çalışabilir, fakat bu anlatımda verilmemiştir.

Resim 2

Bu yapı için öncelikli olarak Resim2‘de görüldüğü gibi DrayTek 2860 modelini Applications >> RADIUS/TACACS+ menüsünden "Internal RADIUS" seçilmeli ve "Enable" seçilerek sistem aktif edilmelidir. "Shared Screed" kısmında sorgu yapacak cihazların sorgu yapabilmesi için gerekli şifre girilerek "RADIUS Client Access List" kısmında DrayTek 2860 modeline Radius sorgusu yapacak olan cihazların network ya da IP adresleri girilmelidir. Unutulmaması gereken kısım yapının PEAP çalışacağıdır ve bu nedenle "Support 802.1X Method" kesinlikle aktif edilmelidir. Bundan sonraki işlem kullanıcılarımızı "User Management >> User Profile" kısmında oluşturarak sisteme eklemektir.

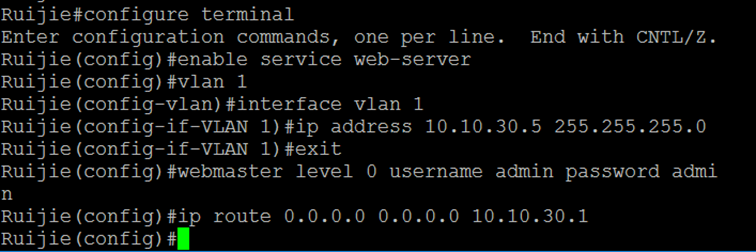

Resim3

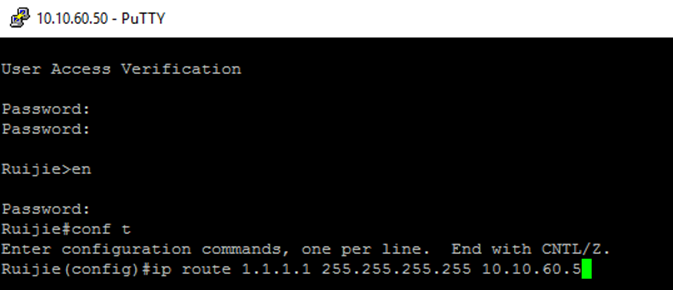

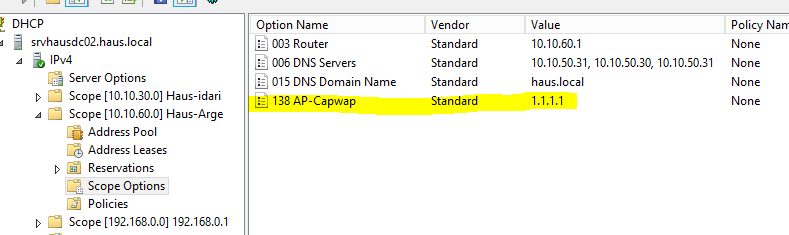

Örneğimizde kablolu yapıları desteklemek için kullanacağımız DrayTek G2260 Layer2 Gigabit Managemenet switchin ethernet portlarında RADIUS ile 802.1x yapabilmesi için öncelikle RADIUS sunucu tanımları yapılmalıdır. Security >> AAA >> General Setup başlığından "IP Address/Hostname" başlığından "Enable" seçilerek RADIUS sunucu olarak kullanmakta olduğumuz "192.168.1.1" DrayTek Router IP adresi girilmelidir. DrayTek 2860 Router cihazında "Shared Secret" kısmına girilmiş olan şifre bu kısımda "Secret" kısmına girilmelidir.

Resim 4

Artık switch cihazımız RADIUS sunucu adresini bildiğine göre yapılması gereken "Security" sekmesi altında "NAS" kısmından "General Setup" bölümünde "Mode" kısmını "Enable" yaparak sistemin çalışmaya başlamasını sağlamaktır.

Bu kısımda 802.1x kullanmasını istediğimiz portlarda "Single 802.1x" seçmeliyiz ve "Apply" buttonuna basarak sistemi aktif duruma getirmeliyiz.

Unutulmaması gereken kısım bu işlem yapıldığında porta bağlı olan cihazın da 802.1x ayarları yapılmış olmalıdır ve 802.1x yapamayacak cihazların portları "Force Authorized" olarak seçilmelidir, DrayTek 2860 cihazına yapılmış olan uplink bağlantısının bağlı olduğu port ve AP cihazlarının bağlı olduğu portlarda "Force Authorized" şeklinde bırakılmalıdır. Ağınızda 802.1x PEAP desteği olmayan cihazlar var onların bağlı olduğu portlarda bu şekilde bırakılmalıdır.

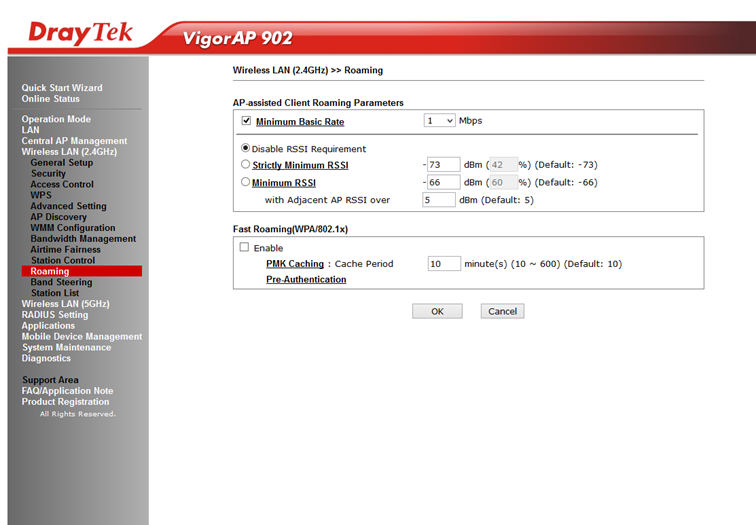

Resim5

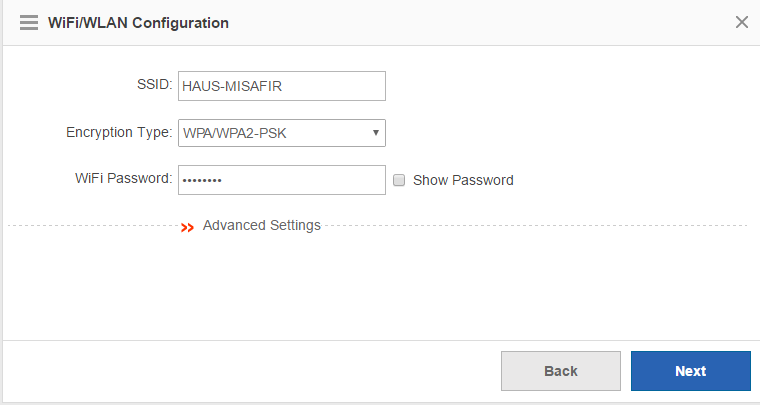

DrayTek AP cihazları birden fazla SSID desteklemektedir, istediğiniz SSID yi bu sisteme dahil etmek için "Wireless LAN >> Security Settings " kısmından "Mode" kısmını "Mixed(WPA+WPA2)/802.1x “ olarak seçiniz "Set up RADIUS Server if 802.1x is enabled" kısmında "RADIUSServer" linkine tıklayınız.

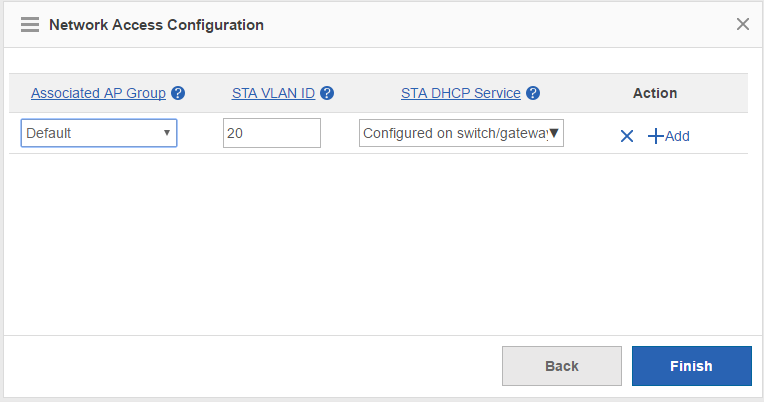

Resim 6

Resim6’da örnekteki gibi açılan pencerede "IP Address" kısmına RADIUS sunucu olarak yapılandırdığımız DrayTek 2860 cihazının IP adresini giriniz "Shared Secret" kısmına DrayTek 2860 modelinde sorgu yapacak cihazlar için yazdığımız "Shared Secret" keyiniz bu kısma yazınız ve "OK" buttonuna basınız.

Bu işlemden sonra bu SSID ye bağlanacak kullanıcılar bir WIFI keyi yerine kullanıcı adı ve şifresi kullanacaktır. Bunu desteklemeyen bir cihazınız ya da cihaz gurubunuz var ise ikinci bir SSID açarak güçlü bir parola ve MAC address erişim listesi ilede onları WIFI ağına dahil edebilirsiniz.

DrayTek cihazları ile artık 802.1x ayar kısmını tamamladık, bu kısımdan sonra DrayTek G2260 Switch cihazında "Single 802.1x" olarak seçtiğimiz portlar üzerinden kablolu cihazlar ve AP810 cihazında RADIUS doğrulaması seçilen SSID yayınlarına bağlananlar 802.1x PEAP üzerinden kullanıcı adı ve şifresi ile doğrulama yapabilirler.

Bu kısımdan sonra Windows işletim sistemlerinde yapılması gereken bazı işlemler var özellikler kablolu ağlar için "dot3sv" servisi aktif edilmeli ve başlangıç da başlayacak şekilde ayarlanmalıdır.

Resim 7

Resim7üzerinde görüldüğü gibi bu servisi başlatın ve açılış davranışı olarak otomatik seçin. Bu şekilde kablolu yapılar için 802.1x sistemini kullanmaya başlayabiliriz. Wireless yapıları için sistem bu şekilde hazır gelsede "WlanSvc" servisininde başlamış ve açılış davranışı olarak otomatik başlangıç seçili olduğuna emin olmalısınız.

Winres 1

Winres 2

Servis işlemlerini yaparak sistemi yeniden başlattıktan sonra ethernet ayarlarında özellikler kısmını tıkladığınızda "Networking" başlığının yanında "Authentication" başlığınında çıktığını görebilirsiniz. "Authentication" başlığını resimde görüldüğü gibi ayarlayın. Bu kısım 802.1x ayarlarının yapılacağı bölümdür işlemler için sırası ile alttaki işlemler yapılmalıdır.

Winres 3

Winres2‘de settings kısmını tıklayarak "Protected EAP Properties" başlığına ulaşın ve Winres3‘de görüldüğü gibi ayarlayarak onaylayın. Biz yapıda herhangi bir sertifika kullanmayacağı sistemi güvelikli ama olabildiğinice kolay kullanılabilir ve self servis yapmaya ve ileriye dönük sertifika üretme takip etme işlemlerinden kurtarmak istiyoruz bu nedenle sertifika kontrollerini kapatıyoruz.

Winres 3-2

Winres 3-2-1

Winres3 kısmında ayarlarımızı yaptıktan sonra OK tuşunu tıklayarak tekrar Winres2 kısmına dönelim ve "Additional Settings" kısmını seçerek Winres3-2 de görüldüğü gibi sistemi ayarlayalım. Bu kısımdan sonra yapmamız gereken sadece kullanıcı adı ve şifresini girerek sistemi çalışır hale getirmek olacaktır. Kullanıcı adı ve şifresini girmek için "Replace Credentials" kısmını tıklayarak Winres3-2-1‘de görüldüğü gibi "User name" ve "Password" yazan kısımlara DrayTek 2860 kullanıcı veri tabanında oluşturduğumuz kullanıcı adı ve şifresini girelim bu kısımdan sonra cihaz yapacağı DHCP broadcasti ile DrayTek cihazından IP adresi alarak ağa dahil olacaktır kablolu ve kablosuz yapılar için ayarlar aynı şekildedir.

Bir başka makalede buluşmak dileğiyle.

![clip_image025[1] clip_image025[1]](http://www.cozumpark.com/mklresim/Paloalto-FW-ile-Draytek-Modem-arasnda-Si_14C02/clip_image0251_thumb.png)

![clip_image002[4] clip_image002[4]](http://www.cozumpark.com/mklresim/5551cc9c27d1_B812/clip_image0024_thumb.jpg)

![clip_image004[4] clip_image004[4]](http://www.cozumpark.com/mklresim/5551cc9c27d1_B812/clip_image0044_thumb.jpg)

![clip_image006[4] clip_image006[4]](http://www.cozumpark.com/mklresim/5551cc9c27d1_B812/clip_image0064_thumb.jpg)

![clip_image008[4] clip_image008[4]](http://www.cozumpark.com/mklresim/5551cc9c27d1_B812/clip_image0084_thumb.jpg)

![clip_image010[4] clip_image010[4]](http://www.cozumpark.com/mklresim/5551cc9c27d1_B812/clip_image0104_thumb.jpg)

![clip_image011[4] clip_image011[4]](http://www.cozumpark.com/mklresim/5551cc9c27d1_B812/clip_image0114_thumb.jpg)

![clip_image012[4] clip_image012[4]](http://www.cozumpark.com/mklresim/5551cc9c27d1_B812/clip_image0124_thumb.jpg)

![clip_image014[4] clip_image014[4]](http://www.cozumpark.com/mklresim/5551cc9c27d1_B812/clip_image0144_thumb.jpg)

![clip_image016[4] clip_image016[4]](http://www.cozumpark.com/mklresim/5551cc9c27d1_B812/clip_image0164_thumb.jpg)

![clip_image018[4] clip_image018[4]](http://www.cozumpark.com/mklresim/5551cc9c27d1_B812/clip_image0184_thumb.jpg)

![clip_image020[4] clip_image020[4]](http://www.cozumpark.com/mklresim/5551cc9c27d1_B812/clip_image0204_thumb.jpg)

![clip_image022[4] clip_image022[4]](http://www.cozumpark.com/mklresim/5551cc9c27d1_B812/clip_image0224_thumb.jpg)

![clip_image024[4] clip_image024[4]](http://www.cozumpark.com/mklresim/5551cc9c27d1_B812/clip_image0244_thumb.jpg)

![clip_image026[4] clip_image026[4]](http://www.cozumpark.com/mklresim/5551cc9c27d1_B812/clip_image0264_thumb.jpg)

![clip_image028[4] clip_image028[4]](http://www.cozumpark.com/mklresim/5551cc9c27d1_B812/clip_image0284_thumb.jpg)

![clip_image030[4] clip_image030[4]](http://www.cozumpark.com/mklresim/5551cc9c27d1_B812/clip_image0304_thumb.jpg)

![clip_image032[4] clip_image032[4]](http://www.cozumpark.com/mklresim/5551cc9c27d1_B812/clip_image0324_thumb.jpg)

![clip_image034[4] clip_image034[4]](http://www.cozumpark.com/mklresim/5551cc9c27d1_B812/clip_image0344_thumb.jpg)