BAND GENİŞLİĞİ NEDİR? DOLULUK ORANI NEDİR?

Band genişliği, bir iletişim ortamının taşıyabileceği bilgi miktarını gösteren bir ölçüdür. Söz gelimi, ses iletimi için band genişliği, iletilebilen en yüksek ve en düşük frekanslar arasındaki farktır. (Hertz). Bilgisayarlar arası haberleşme için de benzer şekilde, band genişliği, saniyede iletilen bit sayısı ile verilir.

İnternet”teki bilgi iletim hızları çeşitlilik gösterir. Bilgisayarları ve değişik ağları birbirine bağlayan hatlar, kablo (çoğunlukla fiber optik), uydu ya da radyo link (yakın birimler için) bağlantılı olabilir. İnternet”te hat hızı, saniyede iletilen “bit” sayısı ile (bps, bit/san) ölçülür. Sözgelimi, 64 kilobit/saniye hızındaki bir hat saniyede 64 kbit=65556 bit iletebilir. Bu da ideal şartlarda, yaklaşık 8 kilobyte/saniye hızına denk gelmektedir. Sözgelimi, böyle bir hat ile, tam kapasite kullanımda, 1 Megabyte’lık bir dosya yaklaşık 2 dakikada iletilecektir. Bir birimin, bağlantılarında kullanabileceği en fazla hıza “Band Genişliği” denir. 64kbit/saniye bant genişliği olan bir hattı aynı anda 10 birime kullandırırsak, buna göre hızımız, en fazla hızın ortalama yüzde 10’una kadar düşer.

Günümüzde bağlantı hızları 9.6 kbit/saniyelerden (düşük hızlı modem bağlantısı) 100 Megabit/saniyelere kadar geniş bir aralıkta değişmektedir. Örnek olarak, 56k Modemlerle elde edilen hız yaklaşık olarak 53 kbit/san dir.

Bu da, ideal şartlarda, yaklaşık olarak 5 ila 6 kilobyte/san. lik bir veri transfer hızına karşılık gelir ( 1 byte=8bit).

Bir hattın bant genişliğinin ne kadarının kullanıldığı, o hattın doluluk oranını verir. Eğer 64 kbit/san lik bir hat boyunca, yüzde 100 çalışırsa; 3600*64kbit’lık veri aktarımı yapması gerekir. Gerçekte ne kadar veri aktardığını bulup bu iki sayıyı birbirine oranlarsak, hattın, o saat için doluluk oranını bulmuş oluruz. Bunu 1 ay boyunca yaparsak, hattın 1 ay boyunca ortalama yüzde kaç doluluk oranı ile çalıştığını tespit edebiliriz. Doluluk oranı ne kadar fazlaysa, o hattı kullananların veri aktarımları da o kadar yavaşlar.

Aşağıdaki tablo, herhangi bir ağ üzerindeki bilgisayarların ve internet üzerinde bilgisayarlar ve bilgisayar sistemlerinin birbirleriyle haberleşmesinde kullanılan bazı standart bağlantı hızlarını göstermektedir;

İletim Teknolojisi: Normal Telefon Hattı

Hız: 14.4 – 56 Kbps

İletimin Sağlandığı Fiziksel Ortam: Bakır Tel

Kullanıldığı Yerler: Evden bağlantılarda ve bazı küçük ölçekli işletmelerde

İletim Teknolojisi: Frame Relay üzerinde 56 Kbps

Hız: 56 Kbps

İletimin Sağlandığı Fiziksel Ortam: Çeşitli

Kullanıldığı Yerler: Çeşitli işyerleri

İletim Teknolojisi: ISDN

Hız: Basic Rate (BRI) : 64-128 Kbps Primary Rate (PRI) : 23 tane 64 Kbps kanal ve 1 PRI kontrol kanalı üzerinden 1.544 Mbps e kadar

İletimin Sağlandığı Fiziksel Ortam: BRI: Twisted-pair PRI: T-1 hattı

Kullanıldığı Yerler: BRI: Hızlı ev bağlantıları ve küçük ölçekli işyerlerinde PRI: Orta ve büyük ölçekli işyerlerinde/şirketlerde.

İletim Teknolojisi: IDSL

Hız: 128 Kbps

İletimin Sağlandığı Fiziksel Ortam: Twisted-pair

Kullanıldığı Yerler: Hızlı ev bağlantıları ve küçük ölçekli işyerlerinde

İletim Teknolojisi: Dijital Uydu Bağlantısı (DirecPC)

Hız: 400 Kbps

İletimin Sağlandığı Fiziksel Ortam: Elektromanyetik dalgalar

Kullanıldığı Yerler: Hızlı ev bağlantıları ve küçük ölçekli işyerlerinde

İletim Teknolojisi: Frame relay

Hız: 56 Kbps – 1b544 Mbps

İletimin Sağlandığı Fiziksel Ortam: Twisted-pair ya da koaksiyel kablo

Kullanıldığı Yerler: Şirketlerdeki yerel ağlarla internet servis sağlayıcıları arasındaki bağlantılarda

İletim Teknolojisi: T – 1 (DS1)

Hız: 1.544 Mbps

İletimin Sağlandığı Fiziksel Ortam: Twisted-pair yada fiber optik kablo

Kullanıldığı Yerler: Büyük şirketlerin internet servis sağlayıcılarına bağlantılarında

İletim Teknolojisi: E – 1 (DS1)

Hız: 2.048 Mbps

İletimin Sağlandığı Fiziksel Ortam: Twisted pair yada fiber optik kablo

Kullanıldığı Yerler: T – 1 hatları için Avrupa ülkelerinde kullanılan standart

İletim Teknolojisi: T – 1C (DS1C)

Hız: 3.152 Mbps

İletimin Sağlandığı Fiziksel Ortam: Twisted pair yada fiber optik kablo

Kullanıldığı Yerler: Büyük şirketlerin internet servis sağlayıcılarına bağlantılarında

İletim Teknolojisi: T – 2 (DS2)

Hız: 6.312 Mbps

İletimin Sağlandığı Fiziksel Ortam: Büyük şirketlerin internet servis sağlayıcılarına bağlantılarında

Kullanıldığı Yerler: Büyük şirketlerin internet servis sağlayıcılarına bağlantılarında

İletim Teknolojisi: ADSL

Hız: 1.544 – 8 Mbps

İletimin Sağlandığı Fiziksel Ortam: Twisted - pair

Kullanıldığı Yerler: Mevcut telefon altyapısı üzerinden ev, küçük işyeri ve orta büyüklükte şirketlerin internet bağlantılarında

İletim Teknolojisi: E – 2

Hız: 8.448 Mbps

İletimin Sağlandığı Fiziksel Ortam: Twisted – pair yada fiber optik kablo

Kullanıldığı Yerler: 4 tane E -1 sinyali taşır

İletim Teknolojisi: Kablo Modem

Hız: 512 Kbps – 52 Mbps

İletimin Sağlandığı Fiziksel Ortam: Koaksiyel kablo (genellikle Ethernet kullanılır); 10 BASE – T (twisted-pair);

Kullanıldığı Yerler: Ev, işyeri ve okulların bağlantılarında

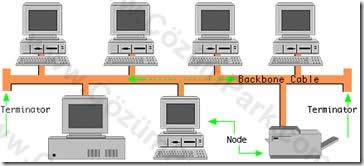

İletim Teknolojisi: Ethernet

Hız: 10 Mbps

İletimin Sağlandığı Fiziksel Ortam: 10 BASE – 2 yada 5 (koaksiyel kablo); 10 BASE – F (fiber optik)

Kullanıldığı Yerler: Yerel ağlarda (LAN) kullanımı çok yaygındır.

İletim Teknolojisi: E – 3

Hız: 34.368 Mbps

İletimin Sağlandığı Fiziksel Ortam: Twisted – pair yada fiber optik

Kullanıldığı Yerler: 16 E- I sinyali taşır

İletim Teknolojisi: T – 3 (DS3)

Hız: 45 Mbps

İletimin Sağlandığı Fiziksel Ortam: Koaksiyel kablo

Kullanıldığı Yerler: İnternet servis sağlayıcılarının internet omurgasına bağlantılarında

İletim Teknolojisi: OC – 1

Hız: 51.84 Mbps

İletimin Sağlandığı Fiziksel Ortam: Fiber optik

Kullanıldığı Yerler: İnternet servis sağlayıcılarının internet omurgasına bağlantılarında

İletim Teknolojisi: Fast Ethernet

Hız: 100 Mbps

İletimin Sağlandığı Fiziksel Ortam: 100 BASE-T4 (twisted pair); 100 BASE – TX (koaksiyel kablo); 100 BASE – FX (fiber optik)

Kullanıldığı Yerler: 10 Mbps Ethernet kartlarına sahip bilgisayarlar bir Fast Ethernet kullanan LAN’a bağlanabilir.

İletim Teknolojisi: FDDI

Hız: 100 Mbps

İletimin Sağlandığı Fiziksel Ortam: Fiber optik

Kullanıldığı Yerler: Büyük şirketlerdeki ya da servis sağlayıcılarındaki daha geniş ölçekli LAN’larda

İletim Teknolojisi: T – 3D (DS3D)

Hız: 135 Mbps

İletimin Sağlandığı Fiziksel Ortam: Fiber optik

Kullanıldığı Yerler: ISP to İnternet infrastructure Smaller links within internet infrastructure

İletim Teknolojisi: E4

Hız: 139.264 Mbps

İletimin Sağlandığı Fiziksel Ortam: Fiber optik

Kullanıldığı Yerler: Bu hat üzerinde aynı anda 1920 kişi birbirleriyle konuşabilir (ses haberleşmesi)

İletim Teknolojisi: OC- 3/STM- 1

Hız: 155.52 Mbps

İletimin Sağlandığı Fiziksel Ortam: Fiber optik

Kullanıldığı Yerler: Büyük şirket omurgaları, internet omurgası

İletim Teknolojisi: Gigabit Ethernet

Hız: 1 Gbps

İletimin Sağlandığı Fiziksel Ortam: Fiber optik (ve 25 metreye kadar bakır tel)

Kullanıldığı Yerler: 10/100 Mbps hızlarıyla birbirine bağlı iş istasyonları ve bilgisayar ağları GigaBit Eternet switchleri yoluyla haberleşebilir.

İletim Teknolojisi: OC-24

Hız: 1.244 Gbps

İletimin Sağlandığı Fiziksel Ortam: Fiber optik

Kullanıldığı Yerler: İnternet omurgası

İletim Teknolojisi: SciNet

Hız: 2.325 Gbps (15 OC-3 hattı)

İletimin Sağlandığı Fiziksel Ortam: Fiber optik

Kullanıldığı Yerler: Part of the vBNS backbone

İletim Teknolojisi: OC-48/STM-16

Hız: 2.488 Gbps

İletimin Sağlandığı Fiziksel Ortam: Fiber optik

Kullanıldığı Yerler: İnternet omurgası

İletim Teknolojisi: STM – 64

Hız: 10 Gbps

İletimin Sağlandığı Fiziksel Ortam: Fiber optik

Kullanıldığı Yerler: -

İletim Teknolojisi: OC-256

Hız: 13.271 Gbps

İletimin Sağlandığı Fiziksel Ortam: Fiber optik

Kullanıldığı Yerler:-

HAT KAPASİTESİ (BANDWİTH) KAVRAMI

Bir bilginin iki nokta arasında iletimi için, bu iki nokta arasında bir fiziksel bağlantı kurulması, veya var olan bir bağlantının kullanılması gerekir. Bu bağlantıya elektronik iletişim dilinde bir iletişim kanalı adı verilir.

Her iletişim kanalının belli bir bilgi taşıma kapasitesi vardır. Bu kapasiteye de bant genişliği (bandwith) adı verilir. Bant genişliği, o iletişim kanalından belli bir zaman birimi içinde ne kadar bilgi aktarılabileceğini gösterir.

Bant genişliği genellikle “saniyede taşınan bit” (bit/s veya bps) olarak ifade edilir.

Örnek:

İki bilgisayarın bant genişliği saniyede yaklaşık 8000 bit (8 kilobit= 8 Kb) olan bir bakır telefon kablosu ile bağlı olduğunu varsayalım. Bu kanal üzerinden büyüklüğü 1 milyon bit (1 Megabit = 1 Mb) olan bir bilgisayar veri kütüğünü gönderebilmek için:

1.00.0 bit / 8.000 bit/s = 125 saniye, ya da 2 dakika 5 saniye gereklidir.

Multimedya iletiminde bant genişliği kimi zaman son derece kısıtlayıcı bir etken olabilir. Örneğin, bant genişliği yaklaşık 8 Kbps (saniyede 8 kilobit ) olan aynı bakır telefon kablosu üzerinden bir video görüntüsü yollamak istersek:

A) Her görüntünün 300 X 200 piksel tuttuğunu,

B) Her pikselin renk verileri için 8 bitlik bilgi tutulduğunu varsayarak,

Tek bir görüntü için 300 X 200 X 8 = 480. 000 bit yollanması gerektiğini buluruz.

İnsan gözü saniyede 30 görüntü gösterilmesi durumunda görüntüleri hareketli bir film olarak algılayabilmektedir.

Bu durumda, tek görüntü için saniyede 480.000 bit, bir saniyelik video filmini oluşturacak 30 görüntü için ise, saniyede 480.000 X 30 = 14.400.000 bit yollanması gerekir.

Bant kapasitesi saniyede 8 Kilobit olduğuna göre, bu kadar bilgi:

14.400.000 bit / 8.000 bit/s = 1800 saniyede yollanabilir. Bu da 30 dakika demektir.

Kısacası, bir telefon hattı üzerinden sadece bir saniyelik bir video filmini ancak yarım saatte yollayabiliriz.

Bu örnekten de gördüğümüz gibi, multimedya veri iletimi için düşük kapasiteli hatlar kullanılmaz. Hat kapasitelerini arttırmamız gerekir. Bu bağlamda, veri iletimi için hat kapasitesi daha yüksek olan fiber optik kablolarla ISDN (Integrated Services Digital Network), ATM (Asynchronous Transfer Mode), veya Fast ya da Gigabit Ethernet denilen yeni bağlantı türlerini kullanmamız uygun olabilir.

Bu sistemlerden ISDN normal telefon hatlarına benzer şekilde her bağlantı için bilgi yollayan ile alan arasında özel bir hat ayırır. Bu tür sistemlere devre anahtarlamalı (circuit- switched) adı verilir. ISDN sistemleri, hat kapasitesini en az 64.000 b/s’ye (çift yönde 128.000 b/s) çıkarırlar. Bu kapasite telekomünikasyon dünyasında BRI (Basic Rate Interface) olarak anılır.

Öte yandan, Ethernet türü bağlantılarda ise hat kapasitesi o anda hattı kullananlar arasında paylaşılır. Bu tür sistemlere ise paket anahtarlamalı (packet-switched) adı verilir.

ATM teknolojisi, ISDN ve Ethernet’ten farklı olarak küçük kapasiteli hücre (cell) dediğimiz bilgi paketlerinin ara birimlerde hızla yönlendirilmesine dayanır.

Örnek:

1 saniyelik video klibimizi tekrar ele alalım. Bağlantımızın BRI ISDN olduğunu varsayarsak, 30 görüntüden oluşan 14.400.000 bitlik bu klip için ISDN hattı üzerinden 14.400.000 bit/128.000 bit/s = 112.5 saniye bilgi yollamamız gerekir. Bu da yaklaşık iki dakika demektir. Bu örnek bize sadece hat kapasitesini arttırmanın yeterli olmadığını göstermektedir.

Multimedya veri iletimi için yapmamız gereken ikinci şey ise yollayacağımız veri miktarını azaltmaktır. Bunun için metin, resim, video veya ses kütüklerini kodlayarak sıkıştırabiliriz.

* 1 saniyelik video klip 30 görüntü: 14.400.000 bit

Bakır kablo: 8.000 bit/saniye

ISDN: 128.000 bit/saniye

Fiber kablo: 2Mbit/saniyeANT GENİŞLİĞİ NEDİR?

Bant genişliği sahip olunan web alanında kullanılan ftp ile dosya yükleme yada indirme, mail kullanımları ve ziyaretçilerin sayfayı download etmeleri sırasında kullanılan veri transferlerinin toplamıdır.

İLETİM HIZI

Bilgisayarlar için en küçük veri iletim birimi bittir. Günümüzde veri iletim hızı, sayısal olarak saniyede iletilen bit sayısı ile ölçülür. Kullanılan iletişim hızı birimleri şunlardır:

BPS (Bits per second-saniyedeki bit sayısı): Saniyede iletilen bit sayısıdır.

KBPS (Kilobits per second-saniyedeki bin bit sayısı): Saniyede iletilen bin bit sayısıdır. Günümüzdeki modemler 56 Kbps, yani saniyede 56 bin bit iletmektedir.

MBPS (Megabits per second-saniyedeki milyon bit sayısı): Saniyede iletilen milyon bit sayısıdır.

GBPS (Gigabits per second-saniyedeki milyar bit sayısı): Saniyede iletilen milyar bit sayısıdır.

Ancak verinin örneksel olarak iletildiği ortamlarda, iletişim hızı bant genişliği (bandwith) ile ölçülür. Bant genişliği, kullanılan frekans aralığıdır. Örneğin, 800 ile 900 megahertz (milyon hertz) arasında çalışan cep telefonlarının bant genişliği 100 megahertzdir. Bant genişliği arttıkça, veri hızlı iletilir. Örneğin, 4000 hertz telefon kablosu 1 Kbps, 100 megahertz eş eksenli (coaxial) kablo 10 Mbps, 200 trilyon hertz fiber optik kablo 1 Gbps hızlarında veri iletebilir. Telefon hatları üzerinden modem kullanılarak yapılan bağlantılar düşük bant genişliği (low bandwith); uydu bağlantısı gibi yüksek kapasiteli iletimler geniş bant (broadband) olarak adlandırılır.

DAR BANT (NARROWBAND) TEKNOLOJİSİ

Dar bant metodu, radyo sinyal frekansı sadece verinin geçebileceği kadar ve mümkün olduğunca dar tutar. İletişim kanalları arasında istenmeyen kanal karışması, değişik kullanıcıların farklı kanallara yönelmesiyle önlenir.

Basit bir telefon hattı radyo frekansına benzetilebilir. Her ev nasıl kendine özel bir telefon hattına sahipse ve komşu evler yapılan konuşmaları kendi hatları üzerinden duyamıyorsa, radyo sistemi de bu girişim ve gizliliği ayrı radyo frekansları kullanarak sağlar.

Radyo alıcısı istenen frekans haricindeki bütün frekansları filtreler. Kullanıcı açısından bu metodun yegane çekincesi, son kullanıcının Telsiz Genel Müdürlüğü’nden frekans tahsisi ve proje noktaları için izin alması zorunluluğudur.

YÜKSEK ERİŞİM TEKNOLOJİLERİNİN YÜKSELEN YILDIZI: GENİŞ BANT

Küresel ekonomik durgunluğa rağmen, telekomünikasyon sektörü için, her şey o kadar da kötü gitmiyor. İnternet ve benzeri uygulamalarda yüksek veri aktarım hızları sağlayan geniş bant (broad bant) teknolojilerinin kullanımı giderek yaygınlaşıyor.

Geniş bant sistemi, bakır teller üzerinden sağlanan çevirmeli (dial-up) İnternet bağlantısından yaklaşık 50 kat daha hızlı erişim imkanı sağlıyor. Bu teknoloji yardımıyla her defasında bağlanmaya gerek kalmadan, kullanıcılar bilgisayarlarını açar açmaz internete giriyor ve hat kesilmesi yada sayfaların yavaş açılması gibi sorunlar yaşamıyor.

Geniş bant teknolojisinin sunduğu diğer imkanlar şöyle sıralanabilir;

- İnteraktif TV,

- Dünyanın her yerindeki oyuncuların katılabileceği üç boyutlu oyunlar,

- Sesli ve görüntülü e-posta,

- Eş anlı video konferans uygulamaları.

Kısaca geniş bant kurumsal ve bireysel çözümler için ideal bir teknoloji kimliği taşıyor.

Dünya çapında geniş bant teknolojilerini kullanan hane sayısı bir önceki yıla göre yüzde 110’a yakın bir artışla 31 milyon 200 bin civarına yükseldi. Bu artış trendine göre hesaplanan 2004 yılı rakamı ise 118 milyonu aşıyor.

Tablo 1 Yıllara Göre Geniş Bant Abonesi Olan Hane Sayısı

![1000000150_image001]()

* 1.sütun 2000 2.sütun 2001 3.sütun 2002 4.sütun 2003 5.sütun 2004

Tablo 2’den de görüleceği gibi geniş bant kullanıcılarının yüzde 44 gibi ezici bir çoğunluğu Kuzey Amerika’da yani ABD ve Kanada’da bulunuyor. Bu bölgeyi Asya/Pasifik bölgesi yüzde 36 ve Avrupa yüzde 19’luk paylarla takip ediyor.

Tablo 2 Geniş Bant Abonelerinin Dünya Çapında Dağılımı (2001)

![1000000150_image002]()

Kuzey Amerika %44

Asya/Pasifik %36

Avrupa %19

Latin Amerika %1

Diğer yandan, İnternet pazarına yönelik geniş bant teknolojileriyle ilgili stratejik araştırmalar yapan Kinetic Strategies (KS) isimli kuruluşun son araştırmasına göre, Kuzey Amerika bölgesinde söz konusu teknolojilerin kullanım yoğunluğu hızla artıyor. Kuruluşun açıkladığı verilere göre, 2001 yılı üçüncü çeyreği itibariyle Kuzey Amerika’da 11 milyonu aşkın geniş bant kullanıcısı mevcut. Bu rakamın 7.6 milyonu kablo modem, 3.3 milyonu ise DSL (Sayısal Abone) kullanıcısı.

Serbestleşme ve Geniş Bant Kullanımı

Bilgi ve iletişim teknolojileri sektörü açısından 2003 yılı, yaklaşan serbestleşmeye hazırlık için son fırsat olacak. Bu yıl aynı zamanda serbestleşme öncesinde birçok teknik konunun çözülmesi gereken bir yıl olacak. Sektörün rekabete açılması; lisans sözleşmelerinden, tarife çalışmalarına, ara bağlantı sözleşmelerinden, altyapı ve lokal hatların rekabete ne şekilde açılacağının belirlenmesine birçok konuda geniş çaplı düzenlemeler gerektiriyor.

Öte yandan Türkiye bulunduğu coğrafya itibariyle yapacağı fiber ağ yatırımıyla da ciddi gelirler elde edebilir. Şu anda bir tek kuzeye giden fiber ağı İstanbul Boğazı’ndan geçiyor. Fiber ağları daha çok Larnaka, İsrail ve Yunanistan ağırlıklı bir merkez haline geliyor. Bu açıdan bakınca da Türkiye için kaçan birçok fırsat var.

Ayrıca serbestleşme sonrasında birçok dünya devinin Türkiye’ye gelip yatırım yapması da söz konusu. Dolayısıyla bu konuda özellikle hükümetin hummalı bir çalışmayı hiç zaman geçirmeden başlatması gerekiyor.

Yeni hükümetin programına uygun olarak e-dönüşüm Türkiye projesini gerçekleştirmesi sektör açısından büyük önem taşıyor. Hükümet Programı’nda belirtildiği gibi “Kamu kuruluşlarında bilgi ve iletişim teknolojilerinin azami ölçüde kullanılarak, e-devlet uygulamasının yaygınlaştırılması durumunda, 2003’de bilgi ve iletişim alanında önemli yatırımlara tanık olacağız.

Türkiye telekomünikasyon sektörü hızla serbestleşmeye yaklaşıyor. 27 Ocak 2000 tarihli 4502 sayılı yasa uyarınca 1 Ocak 2004 itibariyle ses iletiminde tekel kalkıyor. Serbestleşme, sektörde birçok gelişmeyi hızlandıracak ve tüketicilere önemli avantajlar sunacak.

Ancak serbestleşmenin somut katkıları “ses” ile sınırlı değil. Serbestleşmenin ortaya çıkardığı başka bir olumlu tablo İnternet’le ilgili yeni, katma değerli hizmetlerin hızla yaygınlaşması. Serbestleşmeyi gerçekleştirmeyen ülkelerde gelişme hız kesiyor. Piyasada birbirinden bağımsız kablo modem ve DSL servis sağlayıcılar olması yeni hizmetlerin gelişimini hızlandırıyor. Örneğin İsveç’te serbestleşme sonrasında geniş bant internet erişimi hızla ucuzladı ve bir servis sağlayıcı ayda 20 dolar karşılığında 10 Mbit/s hızında bağlantı sunmaya başladı. Sonuç olarak OECD genelindeki diğer DSL sağlayıcılar da fiyat rekabetine girmek zorunda kaldılar. Tabii bu gelişmeden en çok yararlanan tüketiciler oldu.

Diğer yandan geniş bant erişimin yaygınlaşması kuruluşlara ve özellikle KOBİ’lere de önemli avantajlar sunuyor. İnternet ve elektronik iş, verimlilik ve rekabet edebilirliği arttırmada önemli rol oynuyor. Ayrıca, internetin düşük maliyetle tüm dünyaya ürün ve hizmet satışına olanak tanıması, KOBİ’ler için yeni pazarın açılması anlamına geliyor. Geniş bant erişim, KOBİ’lerin elektronik işe geçişlerinde uygun maliyetli, kaliteli bir altyapı sunuyor. Özellikle Türkiye’deki kuruluşların yüzde 99’unu KOBİ’lerin oluşturduğu göz önüne alındığında bu avantajlar daha da önem kazanıyor. Serbestleşme süreci hem sayısal tehlikesini hafifletiyor, hem da makro ekonomik düzeyde önemli avantajlar sunuyor.

2002’de Geniş Bant Kullanımı Artarken Dar Bant Yok Oldu

2002 yılında ABD’deki geniş bant kullanımı patladı. Nielsen/NetRatings’in son raporuna göre hem yaşlı hem de en genç internet kullanıcıları arasında en çok kullanılan bantlar geniş bantlar oldu. Nielsen/NetRatings’in raporuna göre, evlerde geniş bant kullanımının bir yıl öncesine nazaran yüzde 59 arttığı ve yüksek hızlı bağlantıya sahip Amerikalı sayısının Aralık 2002’de 33.6 milyona ulaştığı bildirildi. Geniş bant’ın geleceği böylesine parlarken, darbant kullanımında da düşme olduğu ve bir yıl öncesine nazaran yüzde 10 düşme görüldüğü, bu şekilde bağlanan kullanıcı sayısının Aralık sonu itibariyle 74.4 milyon kişi olduğu belirtildi.

Nielsen/NetRatings’den İnternet analisti Greg Bloom “2002 evlerdeki dar bant kullanımının azaldığı bir yıl olarak hatırlanacak. Geniş bant kullanımı Amerika’nın bütününde artış gösteriyor. Online nüfusunun büyük çoğunluğunun geniş banta geçeceğini sanıyoruz.” dedi.

Nielsen/NetRatings’in raporundaki ilginç bir bulgu da geniş bant kullanımının en hızlı büyüdüğü kullanıcı nüfusunun 55-64 yaş arasındaki insanlar olması. Bu yaş grubundaki insanlar bir yıl öncesine nazaran yüzde 78 daha fazla geniş bant kullanımına geçtiler. Aralık 2002 sonu itibariyle 2.9 milyon kişi bu yaş grubunda ve geniş bant kullanıyor. 50-54 yaş grubunda da benzer bir eğilim görülüyor. Yüzde 75’lik artışla 3.1 milyon kişi bu grupta ve geniş bant kullanıyor. 65-99 yaş grubundaki rakamlar ise yüzde 67 ve 1.2 milyon kişi.

Bloom “A jenerasyonuna dahil kişiler geleneksel olarak internet ve teknolojiye en geç adapte olan kişiler. Ancak bu grubun da artık hızlı internet dalgasını yakaladıkları görülüyor. Maliyet hala çoğu web kullanıcısı için önemli bir konu. Özellikle de yaşlılar bu sınıfta. Sabit gelir ve online teknolojiler hakkındaki bilgi yetersizliği bu grubun önündeki engeller olarak görülüyor.” dedi.

Bundan sonraki en hızlı büyüyen nüfusun internetin en genç kullanıcıları olduğu görülüyor. 12-17 yaş arası yüzde 66’lık artış gösteriyor. Aralık 2002 sonu itibariyle 4.1 milyon kullanıcı bu sınıfta. 2-11 yaş grubunda aynı rakamlar yüzde 62 ve 2.9 milyon kullanıcı olarak gözüküyor. Bundan sonraki sıralamada 35-49 yaş aralığı var. Onlarda da yüzde 62’lik artış ve 10.1 milyon kullanıcı rakamları görülüyor. Hızlı internete adapte olmakta en yavaş yaş grupları ise şöyle; 18-20 yaş arası. Yüzde 47’lik artışla 1.6 milyon kullanıcı. Daha sonra 25-34 yaş grubu yüzde 45’lik büyüme ve 5.8 milyon kullanıcı olarak yerini alıyor. Ve en sonunda 21-24 yaş grubu yüzde 24’lük artışla 1.4 milyon kullanıcı.

Nielsen/NetRatings araştırmasında geniş bant kullanıcılarının, internette dar bant kullanıcılarından daha çok zaman harcadıkları da görülüyor. Geniş bant kullanıcıları, aylık olarak da bakıldığında daha çok sayıda web sitesini ziyaret ediyorlar. Araştırmaya göre geniş bant kullanıcıları Aralık 2002 ayında İnternet’te ortalama 17 saat 20 dakika vakit geçirmişler. Aynı anda dial-up kullanıcılar ise 10 saatten az kullanmışlar. Nielsen/NetRatings geniş bant kullanıcılarının, dar bant kullanıcılarına nazaran aylık olarak, ortalama 15 fazla ziyaret yaptıklarını ve ortalama kişi başına 1300 sayfa okuduklarını belirtiyor. Dar bant kullanıcılarının okudukları sayfa sayısı bu rakamın yarısı kadar.

Neden Geniş Bant?

İnternetin hayatımızın vazgeçilmezleri arasına girdiği günümüzde daha hızlı ve sağlıklı bir internet erişimi tüm kullanıcıların en önemli isteği haline geldi. Telefon hatları kullanılarak sağlanan erişim, yavaş yavaş insanların isteklerini karşılamamaya başlıyor. Bu nedenle yeni nesil internet erişiminde geniş bant (broadband) teknolojileri kullanılıyor. Yirmi yıl kadar önce 144 kbit/sn’den daha hızlı entegre dijital hizmet ağı (inegrated service digital network, ISDN) geniş bant olarak algılanıyordu. Özellikle son beş yılda, geniş bant teknolojileri dijital abone hattı (digital subsciber line, DSL) ya da kablolu modem teknolojilerini kullanmaya başladıktan sonra, 250 kbit/s ve daha yukarıdaki hızlar için “geniş bant” deyimi kullanılmaya başlandı.

Geniş bant ağları, ses, veri, radyo, televizyon gibi bütün iletişim alanlarında kullanılabilmekle beraber fiber, bakır kablolar ya da kablosuz veya uydu bağlantılı şekilde çalışabiliyor. Bu teknoloji şu an henüz gelişme safhasında. Dünya ekonomisindeki durgunluk özellikle ABD’nin büyük ülkeleri İngiltere, İtalya ve Almanya’da geri kalan alt yapı çalışmaları geniş bant teknolojisinin dünyada yaygın bir şekilde kullanılmasını geciktiriyor. Bu teknolojinin yaygınlaşmasını bekleyen internet uygulamaları arasında hızlı ve kaliteli bağlantıya ihtiyaç duyan video oyunları, kısa filmler ve uygulamalı hizmet sağlayıcılar bulunuyor. 100 üye başına 9.2 ortalama ile Kore en fazla geniş bant yayılmasını gerçekleştiren ülke durumunda. Onu sırasıyla Singapur, Hong Kong, Kanada takip ediyor. Bu konuda en yavaş davrananlar ise İngiltere, İspanya ve İtalya. En yavaş dördüncü ülke ise dev sanayi ülkesi Almanya. Bu durum yüksek GSMH’ye sahip olanlar daha iyi bir alt yapıya sahipler düşüncesinin doğru olmadığını göstermiyor.

İletişim alanında 189 üye ülke ile iletişim dünyasında otorite bir örgüt olan Uluslar arası Telekomünikasyon Birliği tarafından iki ayda bir yayınlanan İTU News dergisinin son sayısı geniş bant teknolojisinin geleceğini konu alıyor. 1865 yılında Uluslar arası Telgraf Birliği olarak kurulan örgüte Osmanlı Devleti, kurulduktan hemen sonra 1866 yılında üye olmuş. Türkiye Cumhuriyeti kurulduğunda ise bu üyelik kesintiye uğramadan devam etmiş. Merkezi İsviçre’de bulunan ve firma bazında da üye olunabilen birliğe Türkiye’den üye olan iki firma var: Telsim ve Koc.net.

Geniş bant altyapı hizmetlerinde hükümetler uzun zamandır önemli bir rol oynuyor. Avrupa ülkeleri mobil iletişiminde GSM standardını oluşturup teknolojilerini buna göre dizayn ettiler. ABD hükümetleri ise interneti ilk ortaya çıkışından beri sürekli finansman sağlayarak desteklediler.

Geniş bant teknolojisini ilgilendiren kötü haberler de var. Bunlardan en kötüsü .com şirketlerinin hisse senedi marketindeki balonlarının patlamasından dolayı teknoloji, medya ve telekomünikasyon şirketlerinin 1 trilyon dolar civarında değer kaybına uğraması. Bu çok hızlı ve ciddi düşüş, bu alanda yatırım yapması beklenen şirketleri yatırım kararları konusunda bir kez daha düşünmeye sevketti. Çok güçlü bir rekabet ortamı oluşmadığı için, firmalar yatırım yapmaktan şimdilik uzak duruyorlar ve dünya ekonomisinin düzelmesini bekliyorlar.